Автор: Денис Аветисян

Новый подход позволяет интерпретировать сложные потоки данных в сетях IoT, выявляя аномалии и визуализируя поведение устройств.

Пока крипто-инвесторы ловят иксы и ликвидации, мы тут скучно изучаем отчетность и ждем дивиденды. Если тебе близка эта скука, добро пожаловать.

Купить акции "голубых фишек"

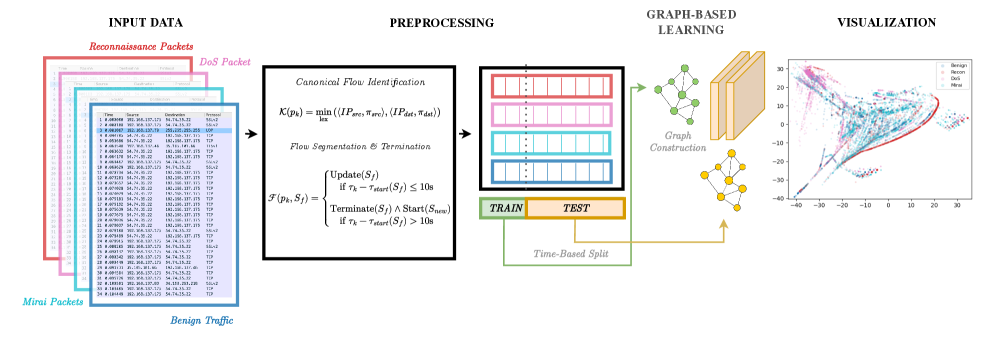

В статье представлен фреймворк, объединяющий графовые нейронные сети и обучение на многообразиях для создания интерпретируемых векторных представлений сетевого трафика IoT, обеспечивающих обнаружение вторжений и анализ топологии сети.

Сложность и гетерогенность современных сетей Интернета вещей (IoT) затрудняют эффективный мониторинг и анализ сетевого трафика. В работе ‘Interpreting Manifolds and Graph Neural Embeddings from Internet of Things Traffic Flows’ предложен новый подход, объединяющий графовые нейронные сети (GNN) и обучение на многообразиях, для создания интерпретируемых векторных представлений данных. Это позволяет не только обнаруживать вторжения с высокой точностью (F1-score 0.830), но и визуализировать эволюцию сетевого состояния и выявлять явления, такие как дрейф концепций. Сможет ли данная методика предоставить сетевым администраторам и аналитикам безопасности принципиально новые инструменты для понимания и защиты IoT-инфраструктуры?

Эволюция Сетевой Безопасности: Вызовы и Перспективы

Традиционные системы обнаружения вторжений (IDS) сталкиваются со значительными трудностями при анализе современного сетевого трафика. Рост скорости передачи данных и увеличение сложности сетевых протоколов привели к экспоненциальному увеличению объема информации, которую необходимо обработать. В результате, IDS часто перегружены ложными срабатываниями, что затрудняет выявление реальных угроз. Более того, современные атаки используют сложные техники маскировки и шифрования, позволяющие им обходить стандартные механизмы обнаружения, основанные на сигнатурах. Таким образом, существующие IDS все чаще оказываются неспособными эффективно защищать сети от развивающихся киберугроз, что требует разработки новых, более интеллектуальных и адаптивных систем обнаружения вторжений.

Появление Интернета вещей (IoT) значительно расширило область потенциальных атак, создавая новые уязвимости, которыми активно пользуются ботнеты, такие как Mirai. Устройства IoT, зачастую с ограниченными возможностями защиты и устаревшим программным обеспечением, становятся легкой добычей для злоумышленников. В отличие от традиционных компьютеров, эти устройства часто остаются незамеченными системами мониторинга и защиты, что позволяет им незаметно присоединяться к ботнетам. Миллионы взломанных камер видеонаблюдения, роутеров и других подключенных устройств используются для осуществления масштабных DDoS-атак, направленных на вывод из строя крупных веб-сайтов и онлайн-сервисов. В результате, расширение сети IoT не только приносит удобство, но и создает серьезные риски для кибербезопасности, требуя новых подходов к защите и мониторингу сетевого трафика.

Распределенные атаки типа «отказ в обслуживании» (DDoS) становятся все более частыми и изощренными, представляя серьезную угрозу для доступности сетевых ресурсов и стабильности онлайн-сервисов. Современные DDoS-атаки уже не ограничиваются простым заполнением пропускной способности сети; злоумышленники используют сложные методы, такие как амплификация, отражения и атаки на уровне приложений, чтобы обойти традиционные средства защиты. Эти атаки способны генерировать огромный объем трафика, исчерпывая ресурсы серверов, маршрутизаторов и межсетевых экранов, что приводит к перебоям в работе критически важных сервисов, финансовым потерям и ущербу репутации. Развитие ботнетов, состоящих из миллионов скомпрометированных устройств, особенно уязвимых устройств Интернета вещей, значительно усиливает масштаб и разрушительный потенциал DDoS-атак, требуя от специалистов по кибербезопасности разработки новых, адаптивных стратегий защиты.

Графовые Нейронные Сети: Моделирование Сетевой Сложности

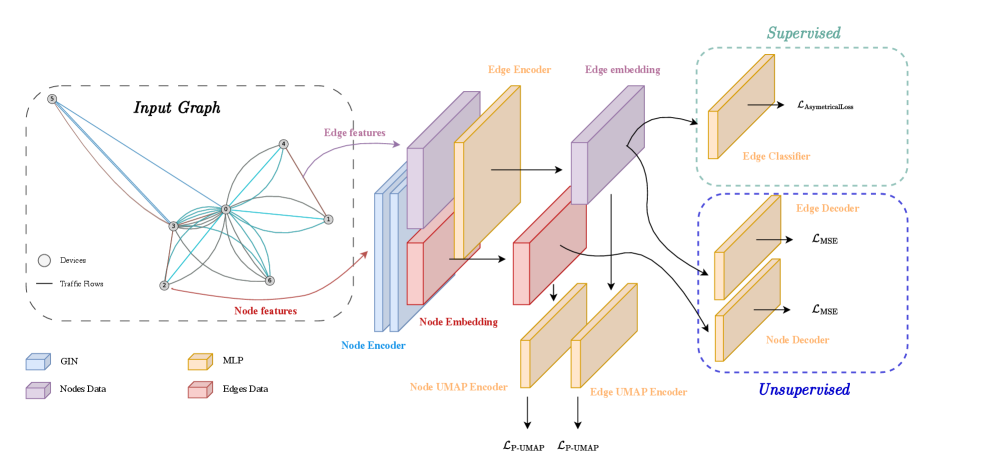

Нейронные сети на графах (GNN) представляют собой эффективный инструмент для анализа сетевого трафика, основанный на представлении сети в виде графа. В этом представлении, узлы графа соответствуют хостам или сетевым элементам, а ребра — взаимосвязям между ними, отражающим потоки данных. Такой подход позволяет GNN учитывать не только характеристики отдельных пакетов, но и контекст сетевых взаимодействий, что особенно важно для выявления аномалий, классификации трафика и прогнозирования сетевой нагрузки. Использование графового представления позволяет эффективно моделировать сложные зависимости между сетевыми сущностями, что повышает точность анализа и позволяет выявлять закономерности, которые трудно обнаружить при традиционных методах анализа сетевого трафика.

Эффективность графовых нейронных сетей (GNN) напрямую зависит от структуры базовой топологии сети — организации узлов и соединений между ними. Различные топологии, характеризующиеся различной степенью связности, плотностью и наличием кластеров, существенно влияют на способность GNN к распространению информации и выделению признаков. Например, сильно связанные сети позволяют информации быстро распространяться, улучшая обнаружение аномалий, в то время как разреженные сети могут потребовать специализированных архитектур GNN для эффективного обучения. Особенности топологии, такие как наличие узлов с высокой степенью связности (hub nodes) или наличие сообществ (community structure), могут оказывать значительное влияние на производительность и точность GNN при решении задач анализа сетевого трафика.

Для анализа сетевого трафика используются различные представления графов, каждый из которых акцентирует внимание на определенных аспектах сетевой активности. Центрированные потоки (Flow-Centric Graphs) моделируют каждый сетевой поток как узел, что позволяет анализировать взаимосвязи между различными потоками данных. Центрированные хосты (Host-Centric Graphs), напротив, представляют каждый хост как узел, а соединения между ними — как ребра, что удобно для выявления аномалий в поведении конкретных устройств. Временные графы (Temporal Graphs) учитывают изменение сетевой топологии и трафика во времени, добавляя временную размерность к анализу, что необходимо для обнаружения динамических атак и понимания эволюции сетевого поведения. Выбор конкретного представления графа зависит от поставленной задачи и особенностей анализируемого сетевого трафика.

Интерпретируемая Безопасность: Понимание Решений GNN

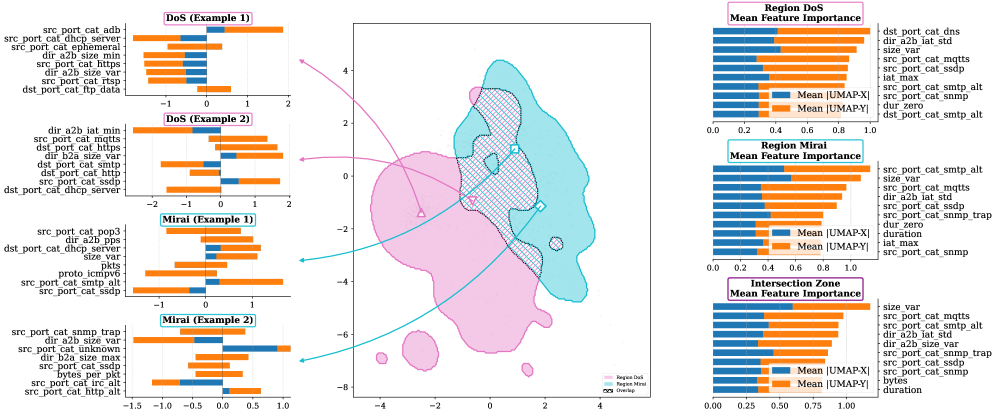

Методы атрибуции признаков, такие как Shapley Additive Explanations (SHAP), играют важную роль в анализе решений графовых нейронных сетей (GNN) при обнаружении вторжений. SHAP позволяет определить вклад каждого признака сетевого трафика в конечное решение GNN, предоставляя количественную оценку важности каждого признака. Это достигается путем расчета среднего маргинального вклада каждого признака по всем возможным подмножествам признаков. Полученные значения SHAP позволяют выявить наиболее значимые признаки, определяющие классификацию трафика как вредоносного или нормального, что необходимо для валидации предсказаний GNN и повышения доверия к системе обнаружения вторжений. Анализ атрибуции признаков способствует пониманию логики работы GNN и выявлению потенциальных ложных срабатываний.

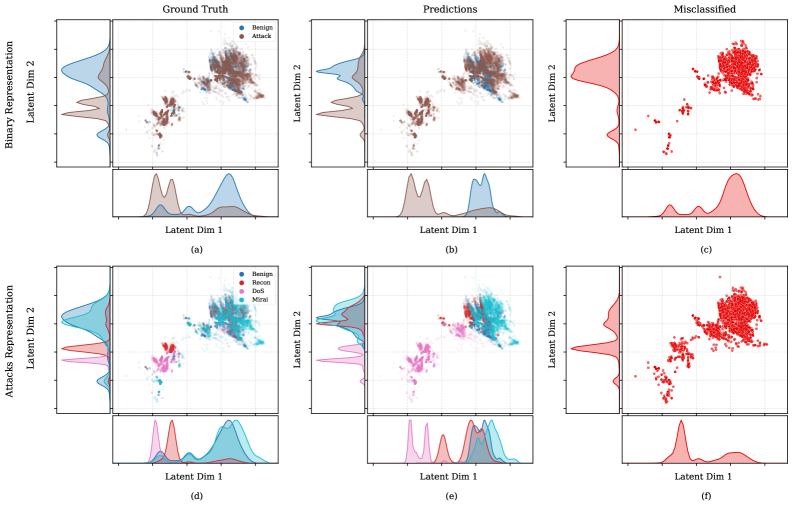

Методы обучения на многообразиях, в частности, параметрическая равномерная аппроксимация и проекция (Parametric Uniform Manifold Approximation and Projection, PUMAP), применяются для снижения размерности векторных представлений (embeddings), генерируемых графовыми нейронными сетями (GNN). Снижение размерности позволяет визуализировать многомерные данные в двумерном или трехмерном пространстве, выявляя кластеры и закономерности в структуре сетевого трафика. Анализ полученных визуализаций помогает обнаружить аномалии, связанные с вредоносной активностью, и понять, как различные типы сетевых пакетов или узлов влияют на классификацию GNN. PUMAP, в отличие от некоторых других методов, сохраняет как локальные, так и глобальные свойства данных, обеспечивая более точное представление исходной структуры.

Использование методов интерпретируемости, таких как атрибуция признаков и понижение размерности, позволяет специалистам по безопасности проверять корректность предсказаний графовых нейронных сетей (GNN). Анализ вклада различных признаков сетевого трафика в решение GNN помогает выявлять ложноположительные срабатывания, что критически важно для минимизации операционных издержек и предотвращения ненужных расследований. Более того, эти методы предоставляют возможность глубже понять векторы атак, определяя ключевые характеристики сетевого трафика, которые приводят к срабатыванию системы обнаружения вторжений, и, следовательно, улучшить стратегии защиты и реагирования на инциденты.

Валидация и Уточнение Моделей Сетевой Безопасности

Для оценки качества кластеризации, выполняемой графовой нейронной сетью (GNN) при выявлении вредоносного трафика, использовались метрики Дэвиса-Болдина и силуэт. Полученные результаты демонстрируют превосходство GNN над анализом «сырых» данных: индекс Дэвиса-Болдина для ребер составил 4.227, для узлов — 4.381, что указывает на более четкое разделение кластеров. Значение силуэта, равное 0.142 для ребер и 0.111 для узлов, также превосходит показатели, полученные при работе с необработанными данными, подтверждая эффективность GNN в выделении значимых групп сетевых взаимодействий и, как следствие, повышении точности обнаружения атак.

Предложенный конвейер графовых нейронных сетей (GNN) демонстрирует высокую эффективность в обнаружении вторжений, достигая значения F1-меры в 0.830 при бинарной классификации трафика. Этот показатель свидетельствует о сбалансированной точности и полноте обнаружения, что особенно важно для систем сетевой безопасности. Высокая F1-мера указывает на способность системы правильно идентифицировать как вредоносный, так и безопасный трафик, минимизируя количество ложных срабатываний и пропущенных атак. Такой результат подтверждает потенциал GNN для решения задач обнаружения вторжений, обеспечивая надежную защиту сетевой инфраструктуры от различных угроз.

Современные системы обнаружения вторжений в сети должны решать сразу две задачи классификации. Первая — бинарная, заключающаяся в определении, является ли сетевой трафик злонамеренным или нет. Однако, для эффективной защиты необходимо не только обнаружить атаку, но и идентифицировать её тип — например, DDoS, сканирование портов или попытка внедрения вредоносного кода. Это требует реализации механизмов многоклассовой классификации, способных различать различные виды атак и, соответственно, применять наиболее подходящие меры противодействия. Такой комплексный подход позволяет не только оперативно реагировать на угрозы, но и собирать ценную информацию об активности злоумышленников, что необходимо для постоянного улучшения системы защиты.

Предложенная система продемонстрировала улучшенное качество кластеризации сетевого трафика, что подтверждается значениями Silhouette Score, достигшими 0.142 для связей (edges) и 0.111 для узлов (nodes). Эти показатели значительно превосходят результаты, полученные при анализе “сырых” данных без применения алгоритмов кластеризации. Более высокие значения Silhouette Score указывают на то, что алгоритм эффективно группирует схожие типы сетевой активности, выделяя потенциально вредоносный трафик и отделяя его от нормального. Такое повышение качества кластеризации способствует более точной идентификации аномалий и, как следствие, повышает эффективность системы обнаружения вторжений в сети.

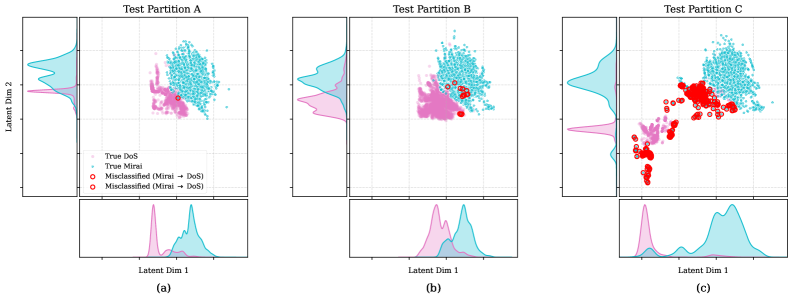

Эффективность систем обнаружения вторжений в сети подвергается серьезным испытаниям из-за явления, известного как “смещение концепции” — постепенному изменению паттернов сетевого трафика во времени. Изначально обученные модели, демонстрирующие высокую точность, могут со временем терять свою эффективность, поскольку новые типы атак и изменения в поведении пользователей приводят к расхождению между текущими данными и теми, на которых проводилось обучение. Для поддержания надежной защиты требуется непрерывная адаптация и переобучение моделей с использованием актуальных данных, что подразумевает автоматизацию процесса мониторинга и обновления, а также разработку алгоритмов, способных эффективно реагировать на изменения в структуре сетевого трафика и предотвращать снижение производительности системы.

Исследование, представленное в статье, демонстрирует элегантное применение теории многообразий и графовых нейронных сетей для анализа сетевого трафика Интернета вещей. Получаемые в результате вложения не просто позволяют обнаруживать вторжения, но и предоставляют возможность визуального анализа поведения сети, раскрывая её топологическую структуру. Как однажды заметил Клод Шеннон: «Информация — это то, что уменьшает неопределенность». В данном контексте, создание интерпретируемых вложений снижает неопределенность в отношении поведения сети, позволяя точно определить аномалии и понять закономерности трафика. Принцип непротиворечивости, столь важный для математической чистоты, находит отражение в стремлении к созданию не просто работающих, но и доказуемо корректных алгоритмов анализа сетевых данных.

Куда Далее?

Представленный подход, объединяющий графовые нейронные сети и обучение на многообразиях, демонстрирует потенциал для интерпретации потоков сетевого трафика Интернета вещей. Однако, не стоит забывать о фундаментальной проблеме: интерпретируемость не равнозначна истине. Визуализация, хоть и удобна для человеческого восприятия, не гарантирует адекватного отражения внутренней логики сети. Более того, сама концепция «многообразия», применительно к динамично меняющимся потокам данных, требует строгой математической формализации, а не просто эмпирического обнаружения.

Ключевым направлением дальнейших исследований представляется разработка методов доказательства корректности полученных представлений. Недостаточно показать, что алгоритм «работает» на тестовых данных; необходимо доказать, что он не упускает существенные закономерности и не вводит ложные корреляции. Особенно важно уделить внимание проблеме устойчивости к adversarial атакам — достаточно малые изменения во входных данных могут привести к катастрофическим последствиям в интерпретации.

В конечном итоге, истинный прогресс в области интерпретируемого машинного обучения для IoT безопасности будет достигнут лишь тогда, когда алгоритмы смогут не просто «видеть» сетевые аномалии, но и предоставлять математически обоснованные доказательства их вредоносности. Иначе, это всего лишь красивая иллюзия, а не надежная защита.

Оригинал статьи: https://arxiv.org/pdf/2602.05817.pdf

Связаться с автором: https://www.linkedin.com/in/avetisyan/

Смотрите также:

- Российский рынок: между санкциями, геополитикой и ростом ВТБ – что ждать инвесторам? (03.02.2026 02:32)

- Российский рынок: Стагнация, риски и отдельные точки роста в феврале-марте (05.02.2026 19:32)

- Неважно, на что вы фотографируете!

- Лучшие смартфоны. Что купить в феврале 2026.

- Калькулятор глубины резкости. Как рассчитать ГРИП.

- uBlock Origin перестал работать в Microsoft Edge — вот как это исправить.

- Vivo V17 Neo

- vivo V25 Pro ОБЗОР: плавный интерфейс, много памяти, скоростная зарядка

- Типы дисплеев. Какой монитор выбрать?

- HMD Vibe ОБЗОР

2026-02-08 13:16